美创荣获“中国数据安全领域最具商业合作价值企业”

2024-08-28

国家数据局:数据产业和企业数据资源开发利用政策即将出台

2024-08-28

从这三方面入手,杜绝“删库跑”!

2024-08-22

2024网安创新大赛,美创产品方案双获奖!

2024-08-19

美创科技登榜《2024信创500强》!

2024-08-12

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API安全 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

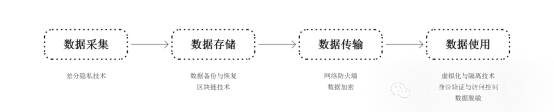

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务数据安全贯穿数据流转的全生命周期,在数据收集、存储、传输、使用阶段均需要保护数据安全。数据安全保护主要包含以下内容:

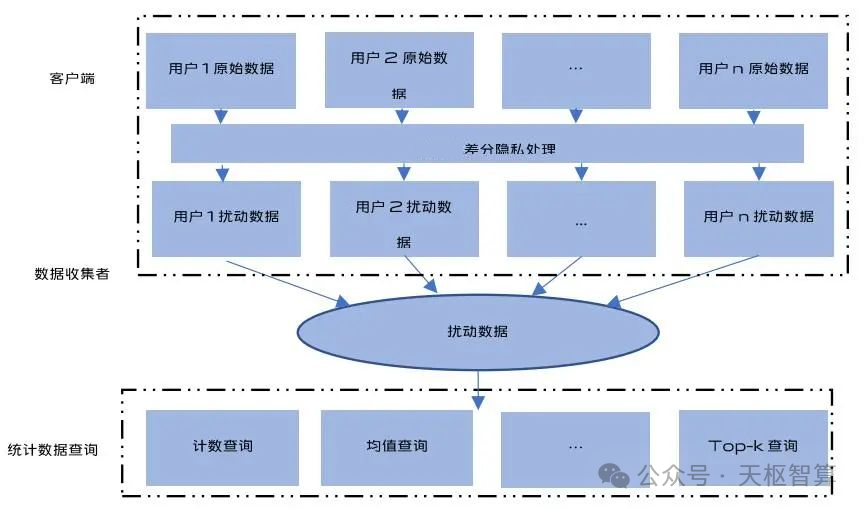

(一)差分隐私技术

差分隐私是一种隐私保护技术,通过在数据分析过程中引入可控噪声来平衡数据可用性和个体隐私之间的关系。在数据集中引入随机性,使得针对不同个体的查询结果之间的差异变得模糊和不可靠。这些随机性操作在保护隐私的同时,仍允许从数据集中提取有用的统计信息。差分隐私是一种数学框架,用于确保数据集中个人的隐私。允许对数据进行分析而不泄露数据集中任何个人的敏感信息,从而提供了强有力的隐私保证。

(一)数据备份与恢复

为应对自然灾害、设备故障等不可预见的风险,对数据多层次备份策略,确保数据不会因意外情况而丢失或损坏。同时,设置灾难恢复机制,以便在发生灾难时迅速恢复数据。

数据备份是将数据复制到另一个存储介质中。包括全备份和增量备份两种方式。全备份是指将所有数据和文件都完整地复制到备份介质中;而增量备份则是在全备份基础上,只复制新增或修改的数据。

数据恢复指的是当原始数据丢失或损坏时,将备份的数据重新还原到原始存储位置,保证系统的正常运行。在进行数据恢复时,需要先还原最近的全备份,然后按照增量备份的顺序依次还原。

(二)区块链技术

区块链技术通过将数据以块的形式链接在一起,形成一个连续的链式结构。区块链技术之所在保护数据安全上一枝独秀,得益于其科学的设计机制,具体如下:

(一)网络防火墙

网络防火墙是一种特殊的访问控制设施,介于内部网络和Internet之间,作为一道安全屏障。它的基本功能是根据各种网络安全策略的要求,对未经授权的访问和数据传递进行筛选和屏蔽,以保护内部网络数据的安全。主要功能如下:

过滤攻击:防火墙对流经它的网络通信进行扫描,过滤掉一些攻击,防止其在目标计算机上被执行。

关闭端口:关闭不使用的端口,减少潜在的安全风险。

禁止特定通信:禁止特定端口的通信,封锁木马。禁止特殊站点的访问,防止入侵。

记录活动:防火墙能有效记录Internet上的活动,为安全审计和事件追踪提供重要依据。

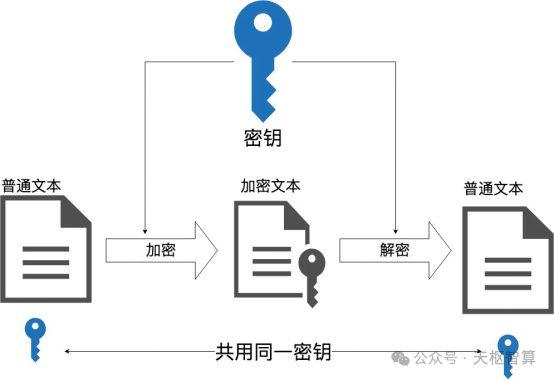

(二)数据加密

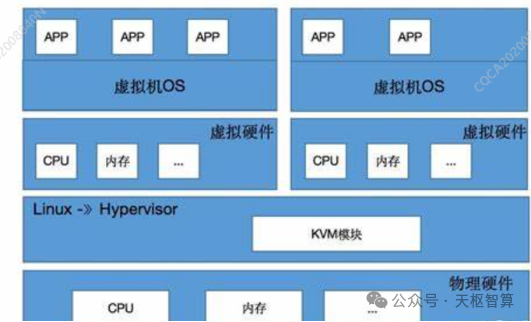

(一)虚拟化与隔离技术

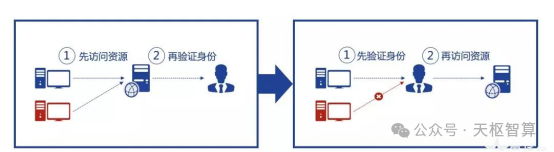

(二)身份验证与访问控制

(三)数据脱敏

数据安全是一个永恒的话题。未来,我们将继续面临各种挑战和机遇。只有不断进行技术创新,才能确保数据安全的可持续发展,让数据产业发展的更好。

来源:天枢智算