美创荣获“中国数据安全领域最具商业合作价值企业”

2024-08-28

国家数据局:数据产业和企业数据资源开发利用政策即将出台

2024-08-28

从这三方面入手,杜绝“删库跑”!

2024-08-22

2024网安创新大赛,美创产品方案双获奖!

2024-08-19

美创科技登榜《2024信创500强》!

2024-08-12

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API安全 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务

美国网络安全和基础设施安全局(CISA)将一个在勒索软件攻击中被滥用的高严重性Windows漏洞标记为零日漏洞,并添加到由CISA维护的软件安全漏洞目录中。该漏洞被跟踪为CVE-2024-26169,由Windows系统错误报告服务中的不正确权限管理缺陷引起。成功利用该漏洞可使本地攻击者在无需用户交互的低复杂性攻击中获得系统高级别权限。微软已于2024年3月12日的每月补丁更新中修补了该漏洞。

https://www.cisa.gov/known-exploited-vulnerabilities-catalog

制造业巨头Keytronic遭遇勒索软件攻击后泄露数据

参考链接:

美国医疗系统巨头Ascension遭遇勒索软件攻击

参考链接:

食品巨头Panera Bread遭遇勒索攻击泄露敏感数据

美国食品连锁巨头Panera Bread通知员工,未知威胁行为者在三月的勒索软件攻击中窃取了他们的敏感个人信息。公司及其特许经营店在美国48个州和加拿大安大略省经营2160家以Panera Bread或Saint Louis Bread Co命名的咖啡馆。在向加利福尼亚州总检察长办公室提交的数据泄露通知信中,Panera表示发现了所谓的“安全事件”,采取了措施控制泄露,聘请了外部网络安全专家调查事件,并通知了执法部门。公司在通知信中说:“相关文件已被审查,2024年5月16日,我们确定一份文件包含了您的姓名和社会安全号码。”Panera表示,将为此次数据泄露的受影响者提供为期一年的CyEx's Identity Defense Total会员服务,包括信用监控、身份检测和身份盗窃解决方案。公司尚未公开披露受影响的员工数量、攻击背后的威胁行为者及事件的性质。

参考链接:

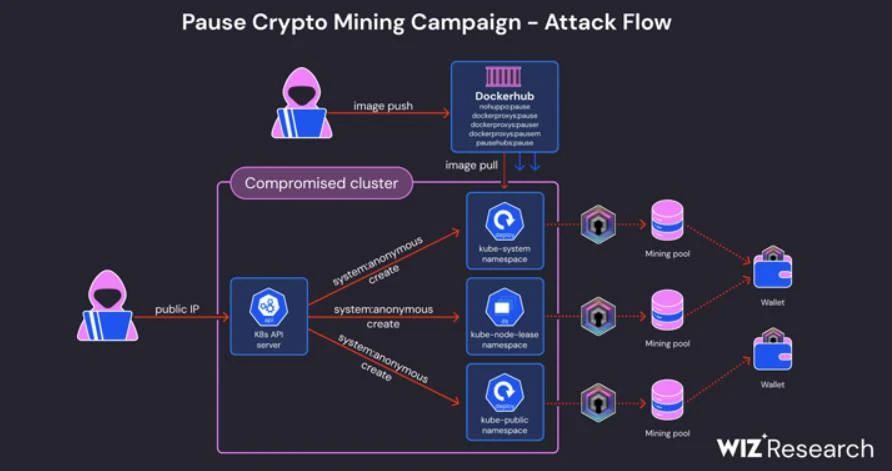

研究人员发现针对错误配置Kubernetes集群的挖矿活动

研究人员警告称,一场正在进行的加密劫持活动正针对配置错误的Kubernetes集群来挖掘Dero加密货币。在这次事件中,威胁行为者利用对互联网开放的集群的匿名访问来启动恶意容器镜像,这些镜像托管在Docker Hub上,有些已超过10000次下载。这些Docker镜像包含一个UPX包装的DERO挖矿程序,名为‘pause’。

参考链接:

Black Basta勒索软件疑似利用微软Windows零日漏洞

据研究人员的新发现,与Black Basta勒索软件有关的威胁行为者可能利用了最近披露的微软Windows错误报告服务中的权限提升漏洞作为零日漏洞。该安全漏洞是CVE-2024-26169(CVSS评分:7.8),是Windows错误报告服务中的一个权限提升漏洞,可能被利用以获得SYSTEM权限。微软于2024年3月修补了该漏洞。研究人员团队表示:“对最近攻击中部署的漏洞利用工具的分析显示,其编译时间可能早于补丁发布,这意味着至少有一个组织可能将此漏洞作为零日漏洞进行利用。”该财务动机威胁集群被公司追踪为Cardinal,并被网络安全社区监控为Storm-1811和UNC4393。该组织通过部署Black Basta勒索软件来货币化访问,通常利用其他攻击者获得的初始访问权——最初是QakBot,然后是DarkGate——来攻击目标环境。近几个月来,威胁行为者已被观察到使用合法的微软产品如Quick Assist和Microsoft Teams作为攻击媒介感染用户。

参考链接: